Як зловмисники вивели з @GMX_IO $42 млн?

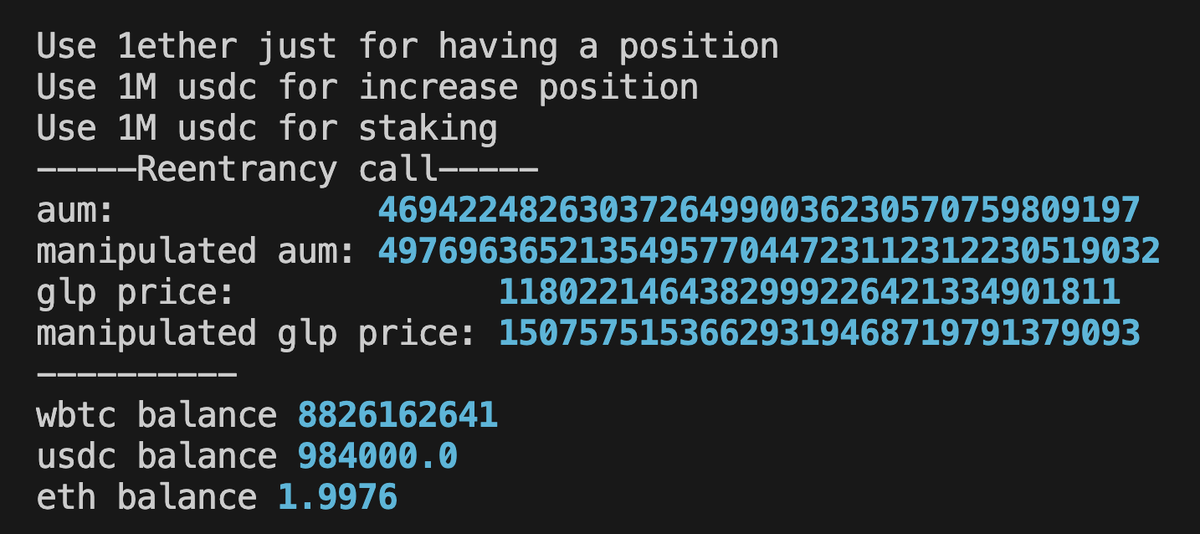

Завдяки повторному входженню за перехресним контрактом, який обійшов усі перевірки безпеки.

Ми відтворили атаку за допомогою @WakeFramework.

Давайте розберемо все по поличках ↓

2. Кожен контракт GMX мав охоронців повторного входу. Атака все одно вдалася. Як?

Експлойт стався ПІСЛЯ того, як охорона одного контракту вже вийшла, створивши вікно для маніпулювання цінами на токени GLP.

3. Атака використовувала фрагментарні дані:

• Сховище обробляє позиції, ShortsTracker відстежує ціни

• Зловмисник знову входить після скидання захисту повторного входу

• Обходить оновлення ShortsTracker → підвищує ціну GLP

• Виснажує вартість за маніпульованими цінами

4. Прочитайте детальний аналіз і відтворіть сценарій. Доступне повне проходження та розгалужене оточення.

Розуміння цих атак є першим кроком до їх запобігання у вашому проекті.

6,35 тис.

24

Вміст на цій сторінці надається третіми сторонами. Якщо не вказано інше, OKX не є автором цитованих статей і не претендує на авторські права на матеріали. Вміст надається виключно з інформаційною метою і не відображає поглядів OKX. Він не є схваленням жодних дій і не має розглядатися як інвестиційна порада або заохочення купувати чи продавати цифрові активи. Короткий виклад вмісту чи інша інформація, створена генеративним ШІ, можуть бути неточними або суперечливими. Прочитайте статтю за посиланням, щоб дізнатися більше. OKX не несе відповідальності за вміст, розміщений на сторонніх сайтах. Утримування цифрових активів, зокрема стейблкоїнів і NFT, пов’язане з високим ризиком, а вартість таких активів може сильно коливатися. Перш ніж торгувати цифровими активами або утримувати їх, ретельно оцініть свій фінансовий стан.