Как злоумышленники вывели $42M из @GMX_IO?

С помощью перекрестной повторной входной атаки, которая обошла все проверки безопасности.

Мы воспроизвели атаку, используя @WakeFramework.

Давайте разберем это ↓

2/ Каждый контракт GMX имел защиту от повторных входов. Тем не менее, атака удалась. Как?

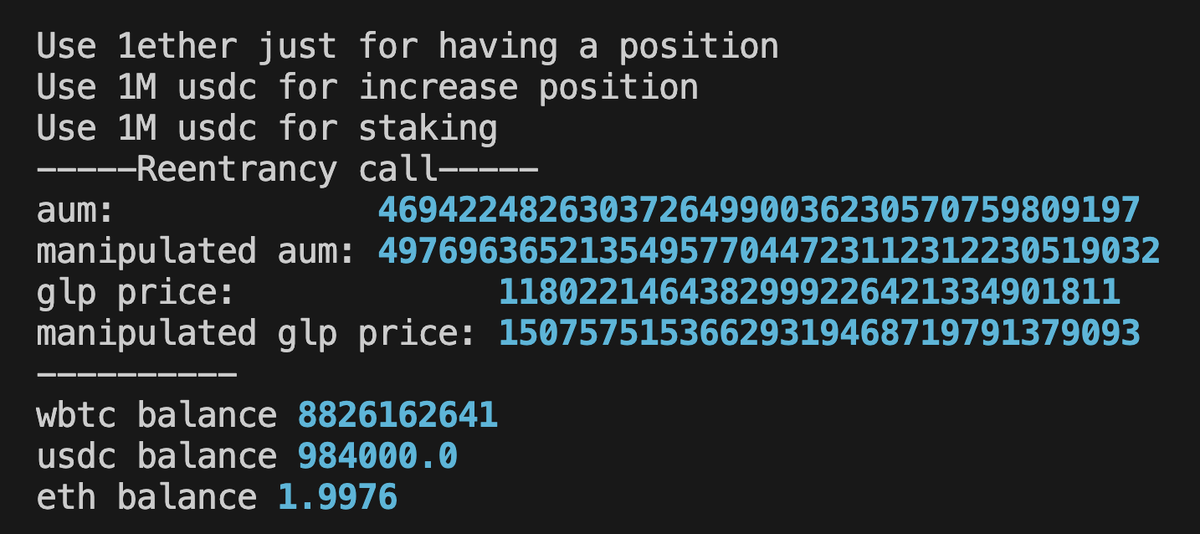

Эксплуатация произошла ПОСЛЕ того, как защита одного из контрактов уже вышла, создав окно для манипуляции ценами токенов GLP.

3/ Атака использовала фрагментированную ответственность за данные:

• Vault управляет позициями, ShortsTracker отслеживает цены

• Нападающий повторно входит после сброса защиты от повторного входа

• Обходит обновление ShortsTracker → завышает цену GLP

• Извлекает ценность по манипулированным ценам

4/ Прочитайте подробный анализ и воспроизведите сценарий. Полное руководство и форкнутая среда доступны.

Понимание этих атак — первый шаг к их предотвращению в вашем проекте.

5,88 тыс.

22

Содержание этой страницы предоставляется третьими сторонами. OKX не является автором цитируемых статей и не имеет на них авторских прав, если не указано иное. Материалы предоставляются исключительно в информационных целях и не отражают мнения OKX. Материалы не являются инвестиционным советом и призывом к покупке или продаже цифровых активов. Раздел использует ИИ для создания обзоров и кратких содержаний предоставленных материалов. Обратите внимание, что информация, сгенерированная ИИ, может быть неточной и непоследовательной. Для получения полной информации изучите соответствующую оригинальную статью. OKX не несет ответственности за материалы, содержащиеся на сторонних сайтах. Цифровые активы, в том числе стейблкоины и NFT, подвержены высокому риску, а их стоимость может сильно колебаться. Перед торговлей и покупкой цифровых активов оцените ваше финансовое состояние и принимайте только взвешенные решения.