攻擊者是如何從 @GMX_IO 竊取 4200 萬美元的?

通過跨合約重入攻擊,繞過了所有安全檢查。

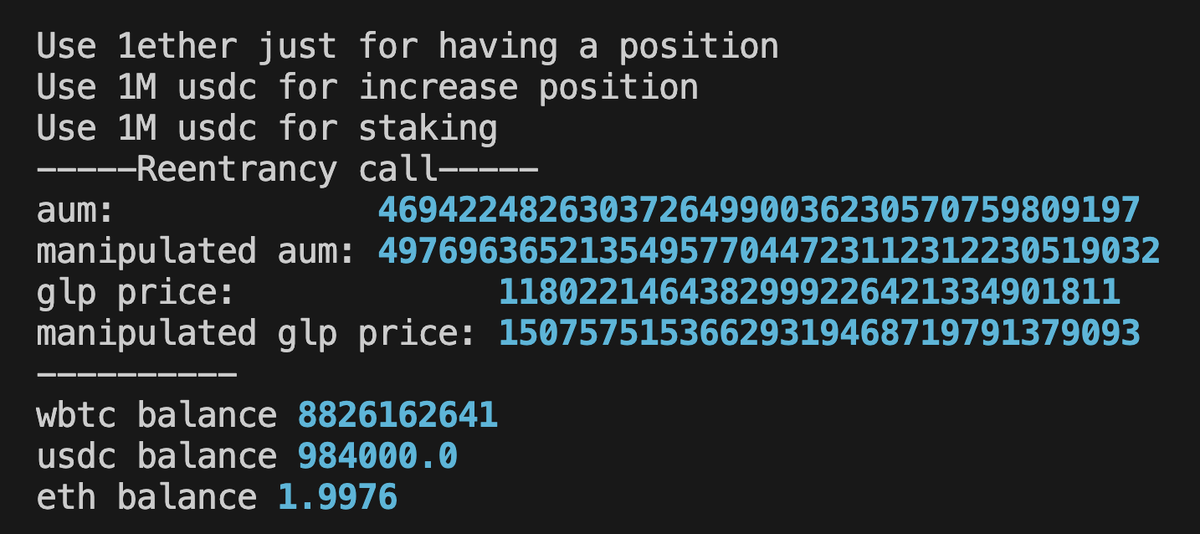

我們使用 @WakeFramework 重現了這次攻擊。

讓我們來分析一下 ↓

2/ 每個 GMX 合約都有重入保護。攻擊仍然成功了。怎麼會呢?

這次漏洞發生在一個合約的保護已經退出之後,創造了一個操縱 GLP 代幣價格的窗口。

3/ 這次攻擊利用了數據責任的碎片化:

• Vault 處理頭寸,ShortsTracker 追蹤價格

• 攻擊者在重入保護重置後重新進入

• 繞過 ShortsTracker 更新 → 使 GLP 價格膨脹

• 在操控的價格下抽走價值

4/ 閱讀詳細分析並重現場景。完整的操作流程和分支環境可用。

理解這些攻擊是防止它們在您的項目中發生的第一步。

6,351

24

本頁面內容由第三方提供。除非另有說明,OKX 不是所引用文章的作者,也不對此類材料主張任何版權。該內容僅供參考,並不代表 OKX 觀點,不作為任何形式的認可,也不應被視為投資建議或購買或出售數字資產的招攬。在使用生成式人工智能提供摘要或其他信息的情況下,此類人工智能生成的內容可能不準確或不一致。請閱讀鏈接文章,瞭解更多詳情和信息。OKX 不對第三方網站上的內容負責。包含穩定幣、NFTs 等在內的數字資產涉及較高程度的風險,其價值可能會產生較大波動。請根據自身財務狀況,仔細考慮交易或持有數字資產是否適合您。