Les frères, le frère Bee a-t-il un nom prémonitoire ?

Je l'ai déjà dit plusieurs fois, le frère Bee a des attributs d'évitement de pièges.

D'habitude, j'utilise souvent gmgn pour voir des informations, mais je n'ai jamais donné d'autorisation.

Quant au petit badge Twitter, plusieurs institutions ont contacté le frère Bee. D'une part, le frère Bee est un analyste indépendant tiers, d'autre part, il n'est pas approprié de choisir un badge ou un autre, donc il a simplement décidé de ne pas en mettre.

Pourquoi n'a-t-il pas osé autoriser gmgn ? Parce que gmgn n'a pas d'audit de code.

Un audit de code ne signifie pas que c'est sûr, mais au moins, un projet qui est prêt à dépenser de l'argent pour faire auditer par une institution reconnue a des plans pour fonctionner à long terme. (D'autant plus qu'il y a des projets qui ont été audités et qui ont quand même rug-pull)

Dans un article précédent, j'ai rassemblé quelques rapports d'audit récents de DEX. Parmi eux, il est spécifiquement mentionné que gmgn n'a pas d'audit de code.

Bien sûr, gmgn a un programme de récompense pour les bugs, et jusqu'à présent, il a payé un total de 3000 dollars.

Bien que ce type de discussion collective puisse également révéler de nombreux risques. Mais les projets sans audit de code sont effectivement un peu inquiétants.

Que ce soit pour un audit ou non, le nombre d'audits, les institutions d'audit, tout cela peut non seulement révéler des informations de sécurité sur le projet, mais aussi révéler le niveau du projet. Les projets excellents collaborent avec des institutions d'audit reconnues, et cherchent même à faire auditer le code par plus d'une institution d'audit.

On dit que les récompenses pour la promotion de gmgn auprès des KOL sont très intéressantes (je ne sais pas si cela dépasse les 3000 dollars de la récompense pour les bugs). Alors, pourquoi ne pas vouloir payer une équipe professionnelle pour effectuer un audit de code ?

C'est pourquoi le frère Bee utilise gmgn, mais n'a jamais donné d'autorisation.

Au fait, cet article a été publié un peu à la hâte, je n'avais pas trouvé l'institution d'audit de code de UniversalX à ce moment-là, mais je l'ai trouvée plus tard sur Github, c'est le rapport d'audit de Slow Mist, je voulais juste le compléter.

L'écosystème DEX de SUI #Cetus a été attaqué, l'audit de sécurité du code est-il vraiment suffisant ?

Les raisons et les impacts de l'attaque de Cetus ne sont pas encore clairs, nous pouvons d'abord examiner la situation de l'audit de sécurité du code de Cetus.

Nous ne comprenons pas les détails techniques, mais ce résumé d'audit est compréhensible.

➤ Audit de Certik

Voyons, Certik a effectué un audit de sécurité du code de Cetus et n'a trouvé que 2 problèmes de faible gravité, qui ont été résolus. Il y a également 9 risques d'information, dont 6 ont été résolus.

Certik a donné une note globale de 83,06, et une note d'audit de code de 96.

➤ Autres rapports d'audit de Cetus (chaîne SUI)

Cetus a listé 5 rapports d'audit de code sur son Github, sans inclure l'audit de Certik. On peut supposer que l'équipe du projet sait que l'audit de Certik est juste une formalité, donc ils ne l'ont pas inclus.

Cetus prend en charge les chaînes Aptos et SUI, et ces 5 rapports d'audit proviennent de MoveBit, OtterSec et Zellic. MoveBit et OtterSec ont respectivement audité le code de Cetus sur les chaînes Aptos et SUI, tandis que Zellic a également audité le code sur la chaîne SUI.

Étant donné que l'attaque a eu lieu sur la chaîne SUI de Cetus, nous allons examiner uniquement le rapport d'audit de Cetus sur la chaîne SUI.

❚ Rapport d'audit de MoveBit

Date de téléchargement du rapport sur Github : 2023-04-28

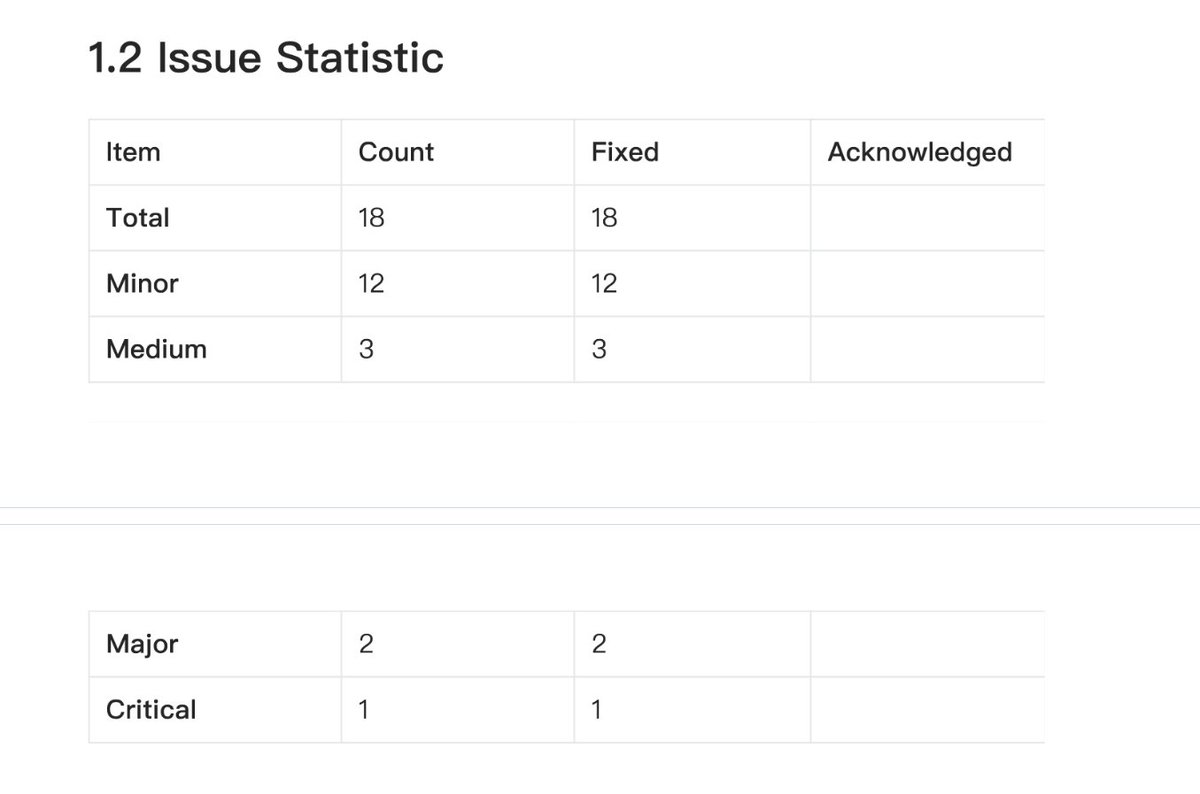

Si nous ne comprenons pas les détails de l'audit, nous pouvons trouver un tableau comme celui-ci, qui montre le nombre de problèmes de risque à différents niveaux et leur état de résolution.

Le rapport d'audit de MoveBit sur Cetus a trouvé 18 problèmes de risque, dont 1 problème de risque critique, 2 problèmes de risque majeur, 3 problèmes de risque modéré et 12 problèmes de faible gravité, tous résolus.

Cela fait plus de problèmes que ceux trouvés par Certik, et Cetus a résolu tous ces problèmes.

❚ Rapport d'audit d'OtterSec

Date de téléchargement du rapport sur Github : 2023-05-12

Le rapport d'audit d'OtterSec sur Cetus a trouvé 1 problème de risque élevé, 1 problème de risque modéré et 7 risques d'information. Comme le tableau du rapport ne montre pas directement l'état de résolution des problèmes de risque, je ne vais pas faire de capture d'écran.

Les problèmes de risque élevé et modéré ont été résolus. Parmi les problèmes d'information, 2 ont été résolus, 2 ont reçu des correctifs, et 3 restent. Après une étude rapide, ces 3 problèmes sont :

• Problème d'incohérence entre les versions de Sui et Aptos, ce qui pourrait affecter la précision du calcul des prix des pools de liquidité.

• Absence de vérification de l'état de pause, lors de l'échange, il n'y a pas de vérification pour savoir si le pool de liquidité est en pause. Si le pool est en pause, il pourrait encore être possible de trader.

• Conversion du type u256 en u64, si la valeur dépasse MAX_U64, cela peut entraîner un débordement, ce qui pourrait causer des erreurs de calcul lors de transactions importantes.

Il n'est pas certain que l'attaque soit liée à ces problèmes.

❚ Rapport d'audit de Zellic

Date de téléchargement du rapport sur Github : avril 2025

Le rapport d'audit de Zellic sur Cetus a trouvé 3 risques d'information, qui n'ont pas été corrigés :

• Un problème d'autorisation de fonction, permettant à quiconque d'appeler une fonction pour déposer des frais sur n'importe quel compte partenaire. Cela ne semble pas risqué, c'est un dépôt, pas un retrait. Donc, Cetus n'a pas encore corrigé cela.

• Il existe une fonction obsolète qui est encore référencée, ce qui rend le code redondant, cela ne semble pas risqué, mais cela manque de conformité au niveau du code.

• Un problème d'affichage UI dans les données NFT, qui pourrait être fait avec un type de caractère, mais Cetus a utilisé un type de données TypeName plus complexe dans le langage Move. Ce n'est pas un gros problème, et il est possible que Cetus développe d'autres fonctionnalités pour les NFT à l'avenir.

Dans l'ensemble, Zellic a trouvé 3 problèmes mineurs, qui ne présentent pas de risque significatif, mais relèvent plutôt de la conformité du code.

Nous devons nous souvenir de ces trois agences d'audit : MoveBit, OtterSec, Zellic. Car la plupart des agences d'audit sur le marché sont spécialisées dans l'audit EVM, tandis que ces trois agences se spécialisent dans l'audit de code en langage Move.

➤ Audit et niveaux de sécurité (à titre d'exemple de nouveaux DEX)

Tout d'abord, les projets qui n'ont pas été audités présentent un certain risque de rug pull. Après tout, s'ils ne veulent même pas débourser pour un audit, il est difficile de croire qu'ils ont l'intention de fonctionner à long terme.

Deuxièmement, l'audit de Certik est en réalité une sorte d'"audit de courtoisie". Pourquoi est-ce un "audit de courtoisie" ? Certik a une collaboration très étroite avec CoinMarketCap. Sur la page de projet de CoinMarketCap, il y a une icône d'audit, en cliquant dessus, on accède à la plateforme de navigation de Certik, Skynet.

CoinMarketCap, étant une plateforme sous Binance, établit indirectement une relation de coopération entre Certik et Binance. En fait, la relation entre Binance et Certik a toujours été bonne, donc la plupart des projets souhaitant être listés sur Binance chercheront l'audit de Certik.

Ainsi, si un projet cherche l'audit de Certik, il y a de fortes chances qu'il souhaite être listé sur Binance.

Cependant, l'histoire prouve que les projets uniquement audités par Certik ont un taux d'attaque non négligeable, comme DEXX. Certains projets ont même déjà FUG, comme ZKasino.

Bien sûr, Certik offre également d'autres types d'assistance en matière de sécurité, non seulement des audits de code, mais aussi des scans de sites web, DNS, et d'autres informations de sécurité en dehors des audits de code.

Troisièmement, de nombreux projets chercheront à faire auditer leur code par une ou plusieurs autres agences d'audit de qualité.

Quatrièmement, en plus des audits de code professionnels, certains projets mettront également en place des programmes de récompense pour les bugs et des compétitions d'audit, afin de rassembler des idées et d'éliminer les vulnérabilités.

Étant donné que le produit DEX a été attaqué cette fois-ci, prenons quelques nouveaux DEX comme exemple :

---------------------------

✦✦✦GMX V2, audité par 5 entreprises : abdk, certora, dedaub, guardian, sherlock, et a lancé un programme de récompense pour les bugs allant jusqu'à 5 millions de dollars.

✦✦✦DeGate, audité par 35 entreprises : Secbit, Least Authority, Trail of Bits, et a lancé un programme de récompense pour les bugs allant jusqu'à 1,11 million de dollars.

✦✦✦DYDX V4, audité par Informal Systems, et a lancé un programme de récompense pour les bugs allant jusqu'à 5 millions de dollars.

✦✦✦hyperliquid, audité par hyperliquid, et a lancé un programme de récompense pour les bugs allant jusqu'à 1 million de dollars.

✦✦UniversalX, audité par Certik et une autre agence d'audit spécialisée (le rapport d'audit a été temporairement retiré).

✦GMGN est un cas particulier, je n'ai pas trouvé de rapport d'audit, seulement un programme de récompense pour les bugs allant jusqu'à 10 000 dollars.

➤ En conclusion

Après avoir examiné la situation des audits de sécurité du code de ces DEX, nous pouvons constater que même des DEX comme Cetus, qui ont été audités par 3 agences, peuvent encore être attaqués. Un audit par plusieurs parties, associé à un programme de récompense pour les bugs ou à une compétition d'audit, offre une sécurité relativement garantie.

Cependant, pour certains nouveaux protocoles DeFi, il reste des problèmes non résolus dans les audits de code, c'est pourquoi Bee Brother accorde une attention particulière à la situation des audits de code des nouveaux protocoles DeFi.

Je tiens à rappeler que je suis un blogueur technologique.

J'espère que le compte de Wolf peut être récupéré et qu'il n'y aura plus de comptes bannis. J'espère que tous vos comptes vont bien. Je voulais juste partager ma logique pour éviter les pièges.

61

59,17 k

Le contenu de cette page est fourni par des tiers. Sauf indication contraire, OKX n’est pas l’auteur du ou des articles cités et ne revendique aucun droit d’auteur sur le contenu. Le contenu est fourni à titre d’information uniquement et ne représente pas les opinions d’OKX. Il ne s’agit pas d’une approbation de quelque nature que ce soit et ne doit pas être considéré comme un conseil en investissement ou une sollicitation d’achat ou de vente d’actifs numériques. Dans la mesure où l’IA générative est utilisée pour fournir des résumés ou d’autres informations, ce contenu généré par IA peut être inexact ou incohérent. Veuillez lire l’article associé pour obtenir davantage de détails et d’informations. OKX n’est pas responsable du contenu hébergé sur des sites tiers. La détention d’actifs numériques, y compris les stablecoins et les NFT, implique un niveau de risque élevé et leur valeur peut considérablement fluctuer. Examinez soigneusement votre situation financière pour déterminer si le trading ou la détention d’actifs numériques vous convient.